1. Uma vez descoberta a vulnerabilidade, não tente invadir sua presa imediatamente. Ao contrário, conheça sua vítima. Visite seu site na Internet (sem atacar, apertas olhe). Se for na sua cidade, visite sua sede e tente descobrir mais sobre produtos, empregos, serviços, funcionários, hábitos… Podem-se usar técnicas passivas (observação: para ver o que entra e o que sai da máquina ou rede) ou ativas, como organizar miniataques a pontos isolados e verificar as mensagens que são retomadas. O importante é coletar informações suficientes para elaborar um plano de ação, preferencialmente com desfechos alternativos caso algo dê errado.

2. O primeiro acesso a gente nunca esquece. Essa é a parte mais importante do ataque. Pode-se dizer que esta etapa é o ataque propriamente dito. Depois de descoberta a vulnerabilidade e examinado o comportamento da vítima, use o exploit apropriado para ganhar acesso limitado ao sistema. E não se esqueça de usar um proxy público para esconder seu endereço IP!

3. Humm. Uma vez com acesso limitado, a próxima etapa consiste em ganhar acesso total à máquina (root para sistemas Unix, administrador para sistemas WinNT - no Win9x, o primeiro acesso já garante controle total…). Cada SO possui procedimentos diferentes para tal. Uma vez conseguido o acesso irrestrito, basta coletar as informações desejadas e, se for o caso, desfigurar o sistema.

4. Agora que você já “ownou” o sistema, trate de cobrir seus rastros e instalar as portas de trás. Verifique os logs do sistema e apague tudo o que for relativo à sua visita, MAS APENAS ISSO! Resista à tentação de apagar o log todo - um “buraco” no registro de eventos fará com que o administrador descubra mais cedo do que o esperado que alguém andou bulindo com seu brinquedo. Depois de fazer a cirurgia nos logs, instale os backdoors. Alguns hackers mais experientes têm o cuidado de aplicar patches no sistema para remover as portas que o deixaram entrar, evitando assim que outros hackers menos habilidosos entrem no sistema e, por descuido, alertem o administrador de que a máquina foi tomada. Mas neste ponto do livro, nosso objetivo não é mais agir como script kiddies, que vagam pela Internet procurando por presas fáceis que saibam caçar. Ao contrário, queremos ter uma idéia de como black hats, digamos, profissionais” trabalham para alcançar seus objetivos em um alvo específico, qualquer que seja seu nível de dificuldade. Para tanto, vamos tentar separar, por afinidade, nossos esforços em seis passos distintos. Como guerra é o assunto do momento, usaremos termos militares para nos referir a cada um deles. Talvez

as cruzadas, as guerras do Paraguai, Vietnã, Meganistão, os conflitos na Palestina ou até mesmo a Guerra no Golfo 2 tenham passado. Mas os cybercombates entre hackers/crackers e administradores de sistemas vão durar muitos anos, talvez séculos.

Passo 1: Planejamento

Hummm, é difícil dizer se este é realmente o passo 1. Na verdade, todos os passos são interdependentes: precisamos das informações obtidas em cada movimento que fazemos para poder planejar (e corrigir) adequadamente nosso ataque. A seqüência de atividades será, portanto, algo parecido com 1-2-1-3-

1-4-1-5-1-6-1, em vez da óbvia 1-2-3-4-5-6. Como todo plano precisa de ajustes e como quase toda tarefa pode ser subdividida em várias mais específicas, podemos perceber que o processo de planejamento

será contínuo durante toda a batalha e durará até bem depois da fmalização do ataque. Cada pequeno detalhe do ataque tem seu próprio plano 1-2-1-3-1-4-1-5-1-6-1. Se você não documentar muito bem cada um dos passos que tem a fazer, acabará com um bocado grande demais para mastigar sem

estalar a boca. E não esqueça: formas de esconder as provas do crime também fazem parte do planejamento! Não basta saber o que está fazendo. É necessário saber por que está fazendo. Se você tem uma resposta na ponta da língua quando perguntado “ei, por que você quer invadir minha empresa?” pode seguir em frente. Mas não se esqueça de que, uma vez dentro, você será rastreado. Se você já sabe o que quer fazer quando estiver entre os muros do castelo, ótimo. Se não sabe, não tente! E não esqueça que, dependendo de seus intentos, você estará incorrendo em algum crime.

Passo 2: Observação

Toda operação militar, seja governamental ou dos rebeldes, precisa estar embasada em informações precisas e detalhadas sobre o alvo. O conjunto de dados necessários incluem diversos subconjuntos aparentemente não relacionados: detalhes pessoais, como hábitos, habilidades profissionais, passatempos, família, amigos, antigas namoradas; informações corporativas, hierarquia interna,

clientes/concorrentes/fornecedores, dados sobre os sistemas de informação… Do monstro de dados obtido, há ainda a necessidade de garimpar informações não disponíveis diretamente, fazer referências cruzadas e, literalmente, “ler nas entrelinhas”. Várias técnicas podem ser usadas aqui. A mais óbvia e eficaz (embora menos direta e mais perigosa) é a Engenharia Social. Mas mesmo sem contar mentira alguma, é possível coletar uma coleção razoável de informações obtidas da Internet ou de observação direta. Não se afobe: paciência é a palavra-chave aqui.

Passo 3: Busca

Com os planos, mapas e a lista de tarefas na mão, podemos começar a procurar os buracos pelos quais vamos entrar. Um arsenal numeroso e variado de scanners de portas e vulnerabilidades deve estar à disposição para que todos os pontos fracos sejam revelados. Assim como no passo anterior, paciência é

um dos ingredientes mais importantes desta etapa. Mas não o único. Não basta usar uma ferramenta que revele o furo de segurança se você não entende como ela funciona.

Passo 4: Invasão

Há várias maneiras de ganhar acesso ao sistema-alvo. Nos capítulos Vulnerabilidades I e 11vimos algumas. Mas são técnicas pontuais, que exploram fraquezas específicas de um sistema. A grande sacada é saber agrupar as várias técnicas disponíveis de maneira a atingir o objetivo maior. Além disso, muitas

vezes é necessário passar por vários níveis de acesso até conseguir poderes suficientes para atingir o objetivo final do ataque.

Passo 5: Manutenção

Nem todos os administradores de rede são completos idiotas. A maioria, na realidade, não é. Uma vez detectada uma vulnerabilidade que possibilite um ataque, qualquer administrador provido de bom senso vai aplicar os patches de segurança, fechando o rombo. Se você já invadiu uma vez por um buraco na

segurança ou uma falha em algum programa, é possível que sua próxima tentativa, dias depois, seja infrutífera: a porta estará fechada. Uma vez dentro dos muros do castelo, é necessário instalar meios para que se possa entrar e sair sem ser notado, e que sejam independentes das brechas de segurança do sistema.

Passo 6: Evasão

danificar os outros dados registrados. É uma falha amadoríssima “limpar” demais o logo Outro cuidado que deve ser tomado já nos passos iniciais de planejamento é a prevenção contra sistemas de detecção de intrusos, os famigerados IDSs.

Mandamentos Hacker................................................................................................................................................................................

02- NÃO APAGUE, pense no que seria melhor; ter acesso a um provedor ou detona-lo?

03- NÃO MODIFIQUE NADA, ao menos que queira que saibam que esteve lá.

04- Nunca tente um su root direto! Isso fica logado...

05- Não fique dando telnet ou pegando mail usando acesso dos outros!

06- Nunca subestime um Sysop.

07- Escolha horas entre 24:30 as 6:00.

08- Uma vez lá dentro, tente dominar o lugar, e' claro, com cautela.

09- Não confie em ninguém. (salvo seu cachorro ou sua planta).

10- Se pegar a senha do root de algum provedor e não souber o que fazer, MATE-SE!

11- Nunca teste vírus no seu próprio HD.

12- É bom preparar muito bem uma estratégia antes de atacar.

13- Use os computadores de sua universidade (é mais seguro).

14- Não fique distribuindo informações para ninguém ou dados sobre o que você pegou.

15- NÃO OBEDEÇA REGRAS. Claro que estas têm que ser cumpridas.

16- Não tenha pena de ninguém.

17- Pc usa o MS-DOS ou o Windows? Não conte pra ninguém...

18- Pc usa o UNIX ou LINUX? Esteja certo que esta bem seguro...

19- Não crie laços afetivos com a vítima.

20- Aprenda o máximo que puder com quem sabe mais! Não se meta a besta direto.

ÚLTIMO- Não se submeta a nenhum sistema hierárquico

Criando e convertendo Virus .bat

Descrição: HACKER. Originalmente, e para certos segmentos de programadores, são hackers (singular: hacker) indivíduos que elaboram e modificam software e hardware de computadores, seja desenvolvendo funcionalidadesnovas, seja adaptando as antigas. Originário do inglês, o termo é comumente utilizado no português sem modificação. Na língua comum o termo designa programadores maliciosos e ciberpiratas que agem com o intuito de violar ilegal ou imoralmente sistemas cibernéticos. Use Com Caltela e Responsabilidade!

Como Criar Crack’s - Tutorial + Programas

*Tamanho: 1,2 MB

*Hospedagem: EasyShare

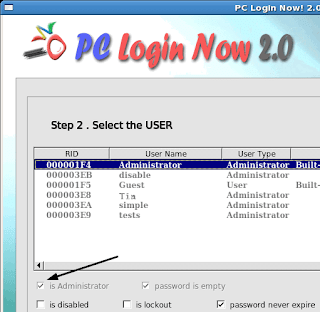

Descrição:PC Login Now é extremamente fácil de usar. É só iniciar o PC com ele no drive, aguardar o carregamento e depois seguir as etapas para resetar QUALQUER senha de login do Windows (inclusive a do ADIMINISTRADOR!!).

Descrição:PC Login Now é extremamente fácil de usar. É só iniciar o PC com ele no drive, aguardar o carregamento e depois seguir as etapas para resetar QUALQUER senha de login do Windows (inclusive a do ADIMINISTRADOR!!).Tamanho:54Mb

Formato: Rar

Para você prazer, um universal crack / unwrapper para jogos usando reflexiveArcade.dll

Para você prazer, um universal crack / unwrapper para jogos usando reflexiveArcade.dllTrata-se não só quebrar o jogo, ele também remove a nag tela que surge após fechar o jogo, mesmo se você for um usuário registrado.

Idioma: Ingles

Tamanho: 93.6 KB

https://w18.easy-share.com/1702840174.html

O que é Time Stopper ?

time stopper é um software que impede que o tempo corra em softwares.

Por que razão parar o tempo?

Quando você para o tempo, você pode usar suas versões trial para sempre.

Será prejudicial a meu sistema?

Não. Você só irá parar o tempo do software para que a versão trial não expire.

Quantas versões trial posso utilizar simultaneamente?

Você pode usar qualquer número de softwares em versões trial.

Formato: Rar

Idioma: Inglês

https://w16.easy-share.com/1702484111.html

USD - Universal Share Downloader 1.3.5.11 PT-BR

Acabaram os seus problemas com o Rapidshare e MegaUpload.

Este é um aplicativo que serve para gerenciar os downloads de mais de 200 sites, incluindo entre eles o Rapidshare, Easy-Share, MegaUpload, SexUploader, Megarotic, aFileHosting, Badongo, DepositFiles, FileFactory, FlyUpload, GigaSize, GigeShare, MediaFire, MidLoad, SaveFile, SendSpace, Upfile, YourFile, entre muitos outros.

Ele é perfeito, funciona muito bem e é altamente recomendado pelo CD. Agora vocês poderão parar e continuar um download. Além do mais, será possível fazer downloads no MegaUpload, SexUploader e Megarotic a qualquer hora do dia.

Idioma: Multilinguagem

Formato: .Rar

Tamanho: 6,85 Mb

Hack school for beginners: 12 Lições | Se torne um Hacker Profissional

Lição 2: Comandos básicos no linux e Windows

Lição 3: Portas e protocolos

Lição 4: Serviços e conexões

Lição 5: Identificações de sistema

Lição 6: Malware

Lição 7: Análise de ataque

Lição 8: Digital Forensics

Lição 9: Segurança de E-mail

Lição 10: Segurança da web e Privacidade

Lição 11: Senhas

Lição 12: Legalidades e éticas na Internet

Tamanho: 4 mb

Servidor: Easy-Share

Obs: Nao me responsabilizo pelos seus atos!

Tamanho: 3 KB

Formato: Rar

Hospedagem: Easy-Share

Muito Bom!!!

Tamanho: 170 KB

Hospedagem: Easyshare

Você tem opção de colocar quantos seriais você quer que ele busque (vai de 10 a 200) Coloque o nome do programa que voce deseja, seleciona se é crack ou serial e em quantos sites voce quer que ele procure , que vai de 01 a 10 pronto, só clicar em search e ele listará os seriais e depois é só clicar em download assim que ele concluir a busca.

Informações

Tamanho: 372 Kb

Formato: Rar

Idioma: Inglês

» Informações

Hospedagem: EasyShare /

Desenvolvedor: Vários

Idioma: Inglês

Tamanho: 3 mb

Formato: .Rar

Quem é que nunca tentou fazer um downloads no Rapidshare e no Megaupload e apareceu uma frase dizendo:

Quem é que nunca tentou fazer um downloads no Rapidshare e no Megaupload e apareceu uma frase dizendo:"Seu limite de downloads foi alcançado tente novamente daqui a uma hora ou crie uma conta premium!"

Já Pensou em Baixar sem limites com o link premium que tem maior velocidade,opção de multiplos downloads e suporte a gerenciadores de download,Baixe esse TUTORIAL e a prenda a fazer links premium para o rapidshare e megaupoload,Baixe e Confira!

Login Requerido:

Usuário: (admdownloads)

Senha: alandometal2008

Desbloqueio de Celular